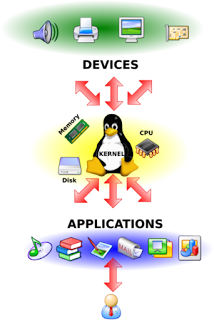

Un sistema operativo es un programa que actua como inter entre el usuario y el hardware de un computador y su proposito es proporcionar un entorno en el cual el usuario puede ejecutar programas. El objetivo principal de un sistema operativo es lograr que el sistema de computación se use de manera comoda y el objetivo secundario es que el hardware del computador se emplee de manera eficiente

ESTRUCTURA MONOLÍTICA (un solo conjunto o programa)

Se basa en

un conjunto de funciones que se forman un gran programa, donde cada una realiza

una función específica, lo que provoca que haya un cooperación entre las

funciones. De modo que que una función depende de la ejecución previa de otras

para poder ejecutarse.

Inconvenientes: A pesar de funcionar bastante

bien, tiene un gran problema a la hora de hacer alguna modificación ya que

implicaría la modificación de demasiadas funciones.

SO que siguen esta estructura:

- MS-dos.

- Unix.

- Linux.

- Windows (anteriores a NT).

ESTRUCTURA JERÁRQUICA.

Es una arquitectura

modular, donde tendremos módulos básicos y otros que se apoyan en estos. Es

lleva a la creación del TRAP .

TRAP:

(interface entre una capa y otra) forma en la que una capa utiliza la

funcionalidad de una capa jerárquicamente inferior.

Una

función llama a otra más interna, nunca al revés. No se pude saltar entre

capas, debemos ir recorriendo una a una.

Ventajas: Mantenimiento mucho más fácil.

SO que siguen esta estructura:

– OS/2.

ESTRUCTURA CLIENTE-SERVIDOR

Esta

estructura está en auge. Se desarrolla con rapidez, y se puede ejecutar en casi

cualquier ordenador.

Es un SO

de propósito general.

A)

MICRONÚCLEO: el núcleo es lo más pequeño posible, es decir, realiza pocas

funciones pero con mucha rapidez. Las funciones del micronúcleo son:

– Críticas

en el tiempo: no pueden ejecutarse de otra forma.

– Manejo del

procesador mediante funciones del núcleo.

– De uso muy

común y general.

B) RESTO

DE COMPONENTES: El núcleo hace de capa fundamental que da soporte al resto de

funciones, las cuales están repartidas entre procesos que pueden ser clientes o

servidores. Por lo que tendremos:

1.

Servidor de memoria: Da servicio a aquellas funciones de memoria que necesiten

un hueco en memoria.

2.

Servidor de procesos: Se encarga de decidir que procesos va a ser el siguiente

en ejecutarse.

3.

Servidor de ficheros: Se encarga de buscar archivos y encontrar huecos para

guardarlos.

4.

Procesos clientes:

En esta

estructura, gracias al núcleo, los procesos se comunican con los servidores.

Esta comunicación se establece a través del paso de mensajes. Un servidor

también puede ser cliente de otro servidor.

Ventajas:

– Mayor Modularidad

(implica un fácil mantenimiento).

– Rápido

(Implica que el núcleo es muy eficiente).

– Fiable (El

fallo de una parte no implica la caída del resto del sistema).

Sistemas

operativos con esta estructura:

– Windows

2000

– Minix

– DMOEBA

C)

CREACIÓN DE UN SO DISTRIBUIDO A PARTIR DE CLIENTE-SERVIDOR:

Para ello

replicamos el núcleo en distintas máquinas y a través de una red transmitimos

los

LPC y RPC:

– LPC

(Llamadas a procedimientos locales): Son utilizadas por servidor y clientes

para comunicarse entre si.

– RPC

(Llamadas a procedimientos remotos): Son utilizadas por las distintas máquinas

para comunicarse entre si.

Desventajas:

– La

configuración de las E/S es aún más complicada que en otros diseños.

ESTRUCTURA ORIENTADA A OBJETOS

Su

funcionamiento es mediante objetos, es decir, los componentes del sistema

operativo son objetos.

Objeto: Es

un registro al que, aparte de los datos que lo componen, se le añade procedimientos

que estén relacionados directamente con esos datos.

Sistemas operativos

que utilizan este diseño:

– Windows NT